Achtung: Angriff auf das Ledger Connect Kit

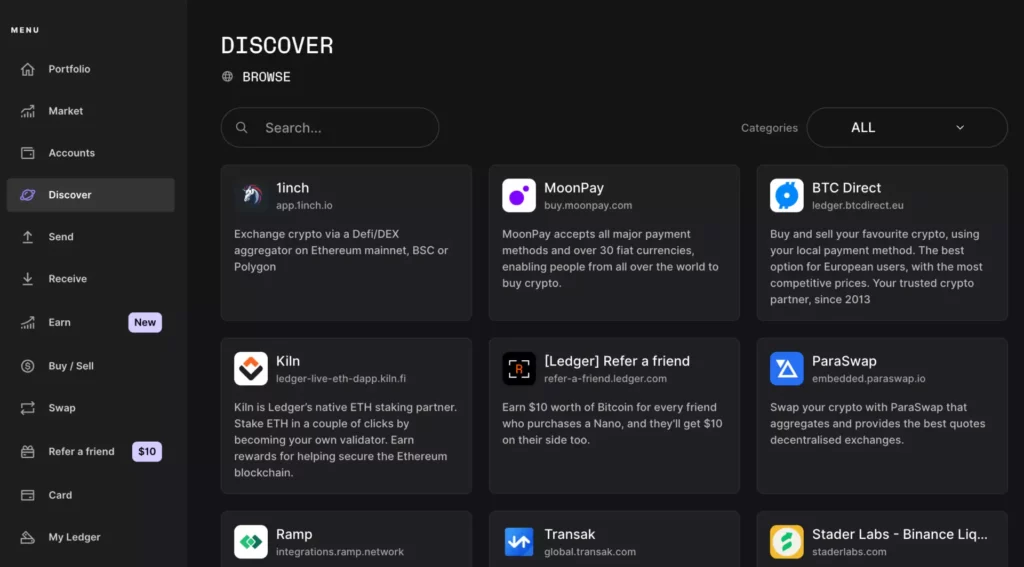

Wenn du eine Hardware-Wallet für Kryptowährungen von Ledger besitzt, solltest du aufpassen: Ledger hat seine Kunden vor einem Phishing-Angriff gewarnt, der sein Connect Kit betrifft. Das Connect Kit ist ein Software-Tool, das dir ermöglicht, mit dezentralen Anwendungen (dApps) zu interagieren, indem du dein Ledger-Gerät verwendest.

Was ist passiert?

Der Phishing-Angriff ereignete sich am Morgen des 14. Dezember, als ein ehemaliger Mitarbeiter von Ledger Opfer eines Phishing-Angriffs wurde. Der Angreifer verschaffte sich Zugang zu seinem NPMJS-Konto. NPMJS ist eine Plattform, die JavaScript-Pakete für Entwickler bereitstellt. Anschließend veröffentlichte der Angreifer eine bösartige Version des Ledger Connect Kit (betroffen sind die Versionen 1.1.5, 1.1.6, und 1.1.7). Der bösartige Code nutzte ein gefälschtes WalletConnect-Projekt, um Coins zu einer Hacker-Geldbörse umzuleiten. WalletConnect ist ein Open-Source-Protokoll, das die Kommunikation zwischen Wallets und dApps erleichtert.

Was hat Ledger gegen den Ledger Connect Kit Angriff unternommen?

Sobald Ledger von dem Problem erfuhr, reagierte es schnell und stellte innerhalb von 40 Minuten eine Lösung bereit. Die bösartige Datei war etwa 5 Stunden lang aktiv, aber Ledger glaubt, dass das Zeitfenster, in dem die Gelder abgezogen wurden, auf weniger als zwei Stunden begrenzt war. Mit Hilfe von WalletConnect konnte das betrügerische Projekt schnell deaktiviert werden.

Eine echte und geprüfte Version des Ledger Connect Kit (Version 1.1.8) verbreitet sich jetzt und ist sicher zu verwenden. Für Entwickler, die mit dem Ledger Connect Kit-Code arbeiten, hat Ledger einige Sicherheitsmaßnahmen getroffen. Das Entwicklerteam des Connect-Kits im NPM-Projekt ist jetzt schreibgeschützt und kann das NPM-Paket aus Sicherheitsgründen nicht direkt pushen. Ledger hat die Geheimnisse intern rotiert, um sie auf GitHub von Ledger zu veröffentlichen. Entwickler werden gebeten, noch einmal zu überprüfen, ob sie die neueste Version, 1.1.8, verwenden.

Der Angreifer wird nun gesucht

Zusammen mit WalletConnect und seinen Partnern hat Ledger die Wallet-Adresse des Betrügers gemeldet. Die Adresse ist jetzt auf Chainalysis, einer Plattform für Blockchain-Analyse, sichtbar. Tether, eine Firma, die eine stabile Kryptowährung namens USDT herausgibt, hat die USDT des Betrügers eingefroren.

Ledger erinnert seine Kunden daran, stets mit Clear Signing mit ihrem Ledger-Gerät zu verwenden. Clear Signing bedeutet, dass du die Transaktionsdetails auf dem Bildschirm deines Ledger-Geräts überprüfst, bevor du sie signierst. Was du auf dem Bildschirm des Ledgers siehst, ist das, was du tatsächlich signierst. Wenn du dennoch blind signieren musst, empfiehlt Ledger, eine zusätzliche Ledger Mint-Wallet zu verwenden oder deine Transaktion manuell zu prüfen.

Ledger spricht aktiv mit Kunden, deren Gelder möglicherweise betroffen sind, und arbeitet proaktiv daran, diesen Personen zu helfen. Die verlorenen Gelder werden durch Ledger erstattet. Ledger hat Anzeige erstattet und arbeitet mit den Strafverfolgungsbehörden zusammen, um den Angreifer zu finden. Ledger untersucht die Schwachstelle, um weitere Angriffe zu verhindern.

Fazit

Durch einen Phising-Angriff auf einen ehemaligen Mitarbeiter von Ledger konnte ein Hacker eine bösartige Version des Ledger Connect Kit veröffentlichen. Dadurch konnten Coins von Usern abgegriffen werden, die in einem Zeitfenstern von circa zwei Stunden am 14. Dezember bestimmte DApps über Ledger Live verwendet haben. Es erfolgte ausdrücklich kein Angriff auf Ledger Live oder die Firmware der Hardware Wallet. Wer keine Altcoins und keine DApps nutzt, war nicht betroffen.

Keine Kommentare vorhanden